Au-delà du Port : Comment le système d’exploitation effectue réellement le Bind et le Connect

- 16 février 2026

- 9 mins de lecture

- Systèmes d’exploitation

Table des matières

Quand j’ai commencé à apprendre le réseau, je pensais qu’un « port » était simplement comme une prise physique à l’arrière d’un serveur. On branche un processus sur le port 80, et voilà — il est « occupé » — non ? Pas vraiment. La réalité est bien plus intéressante.

Si vous vous êtes déjà demandé comment un seul serveur peut gérer des milliers d’utilisateurs simultanés, ou comment plusieurs services peuvent utiliser le même numéro de port, il faut regarder de plus près.

Voici ce qui piège beaucoup de développeurs : le secret, ce n’est pas le port — c’est le tuple. Comprenez cela, et toute la logique des connexions devient claire.

Cet article explique comment les systèmes d’exploitation comme Linux, Windows et macOS gèrent en interne les connexions TCP et UDP. Il détaille le fonctionnement du port binding, les différences entre sockets IPv4 et IPv6, pourquoi plusieurs clients peuvent partager un même port, et pourquoi le 5-tuple définit une connexion unique.

En bref

Une connexion TCP ou UDP est identifiée de manière unique par un 5-tuple : (IP source, port source, IP destination, port destination, protocole de transport).

Un serveur peut accepter des milliers de connexions sur le même port parce que chaque client possède une IP source et un port source différents.

Le port binding ne réserve pas un port globalement — il réserve une combinaison (IP, port) dans une famille d’adresses spécifique.

Le 5-Tuple : Comment les systèmes d’exploitation identifient une connexion TCP/UDP

Votre système d’exploitation ne suit pas les connexions uniquement par port. Il utilise un 5-tuple :

- IP source

- Port source

- IP destination

- Port destination

- Protocole de transport (TCP/UDP)

Idée clé : le 5-tuple définit la connexion. Si un seul élément change, il s’agit d’un flux différent.

Voici à quoi ressemble une sortie typique de ss -tan sur un serveur Linux :

1user@host:~$ ss -tan

2État Recv-Q Send-Q Adresse locale:Port Adresse distante:Port

3LISTEN 0 128 0.0.0.0:4821 0.0.0.0:*

4ESTAB 0 0 192.168.1.45:4821 198.51.100.12:55432

5ESTAB 0 0 192.168.1.45:4821 203.0.113.99:60111

6ESTAB 0 0 192.168.1.45:52331 203.0.113.88:9012

7user@host:~$

Regardez les lignes mises en évidence. Les deux connexions :

- Utilisent le même port de destination (

4821) - Ciblent la même IP de destination (

192.168.1.45) - Utilisent le même protocole de transport (TCP)

Elles coexistent pourtant sans conflit. Pourquoi ? Parce que leurs IP sources et ports sources sont différents, ce qui rend le 5-tuple complet unique. Le noyau ne voit pas « le port 4821 ». Il voit des 5-tuples précis comme :

(198.51.100.12, 55432, 192.168.1.45, 4821, TCP)

(203.0.113.99, 60111, 192.168.1.45, 4821, TCP)

Tuple différent → connexion différente.

Note

Pour le TCP, le 5-tuple identifie une session orientée connexion.

Pour l’UDP, il identifie un flux — même si UDP est sans connexion. Le système d’exploitation utilise malgré tout la même logique de tuple pour démultiplexer les paquets entrants vers la bonne socket.

Pourquoi plusieurs clients peuvent-ils se connecter au même port serveur ?

Parce qu’un serveur n’identifie pas les connexions uniquement par port.

Même si des milliers de clients se connectent à 203.0.113.10:443, chaque connexion possède une combinaison différente de:

- IP source

- Port source

En interne, cela ressemble à :

198.51.100.8:60211 → 203.0.113.10:443 (TCP)192.0.2.44:49102 → 203.0.113.10:443 (TCP)203.0.113.77:51532 → 203.0.113.10:443 (TCP)

Même destination. Tuple différent.

C’est pour cela que le port 443 peut servir des millions d’utilisateurs simultanément.

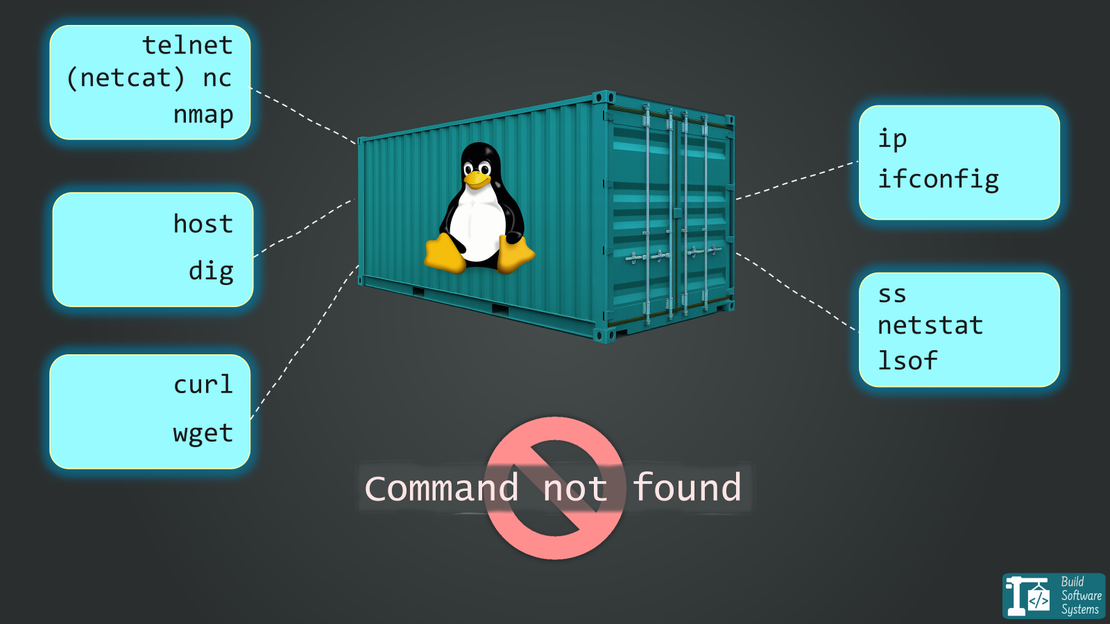

Les familles d’adresses comptent

Le modèle du 5-tuple s’applique aux sockets TCP et UDP fonctionnant sur IP (IPv4 ou IPv6).

D’autres familles d’adresses, comme les Unix domain sockets (AF_UNIX), opèrent dans un espace de noms totalement distinct.

Lier une socket à un chemin de fichier (par exemple /tmp/socket.sock) n’interfère pas avec les ports TCP/UDP, car les sockets AF_UNIX utilisent des chemins du système de fichiers au lieu d’adresses IP et de ports.

IPv4 (AF_INET) et IPv6 (AF_INET6) sont des familles d’adresses distinctes.

Cela signifie qu’un service peut souvent se binder sur un port en IPv4 indépendamment du même port en IPv6, même si les deux adresses correspondent à la même machine.

Comprendre les familles d’adresses permet d’éviter des bugs subtils lors du mélange de types de sockets — ce qui devient important dans la section suivante.

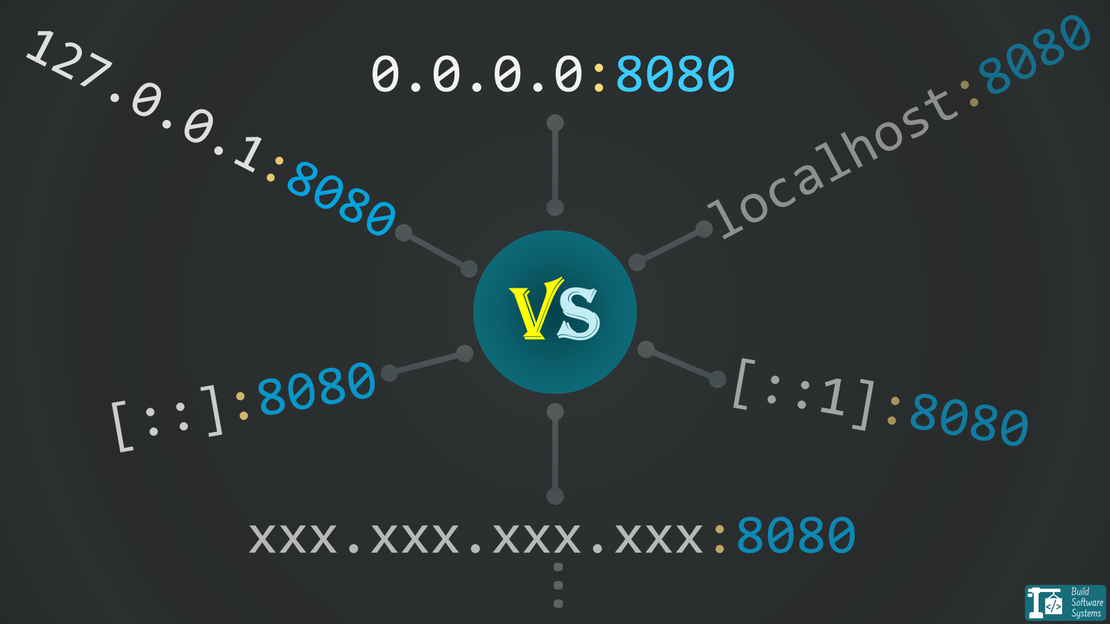

Bind : Revendiquer son territoire

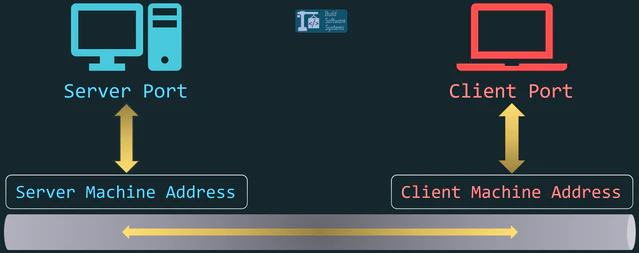

Quand vous faites un « bind », vous dites au système : « Je veux écouter le trafic qui arrive à cette intersection précise. »

Beaucoup de débutants bindent sur 0.0.0.0.

C’est une méta-adresse (wildcard) qui signifie : « Écoute sur toutes les interfaces disponibles. »

Pratique, mais large. Elle réserve le port sur le Wi-Fi, l’Ethernet et la loopback.

- IPv4 :

0.0.0.0écoute sur toutes les interfaces IPv4. - IPv6 : L’équivalent wildcard est

::, qui écoute sur toutes les interfaces IPv6.

Détail important en IPv6 : le comportement dual-stack (si :: accepte aussi les connexions IPv4) dépend du système d’exploitation et de la configuration de la socket.

Par exemple :

- Sous Linux, une socket IPv6 liée à

::peut aussi accepter des connexions IPv4 via des adresses IPv4-mappées (IPV6_V6ONLY=0par défaut). - Sous Windows et macOS, les sockets IPv6 sont IPv6-only par défaut (

IPV6_V6ONLY=1). Il faut donc des sockets distinctes pour IPv4 (0.0.0.0) et IPv6 (::).

L’inverse n’est pas vrai : une socket IPv4 liée à 0.0.0.0 n’acceptera jamais de trafic IPv6.

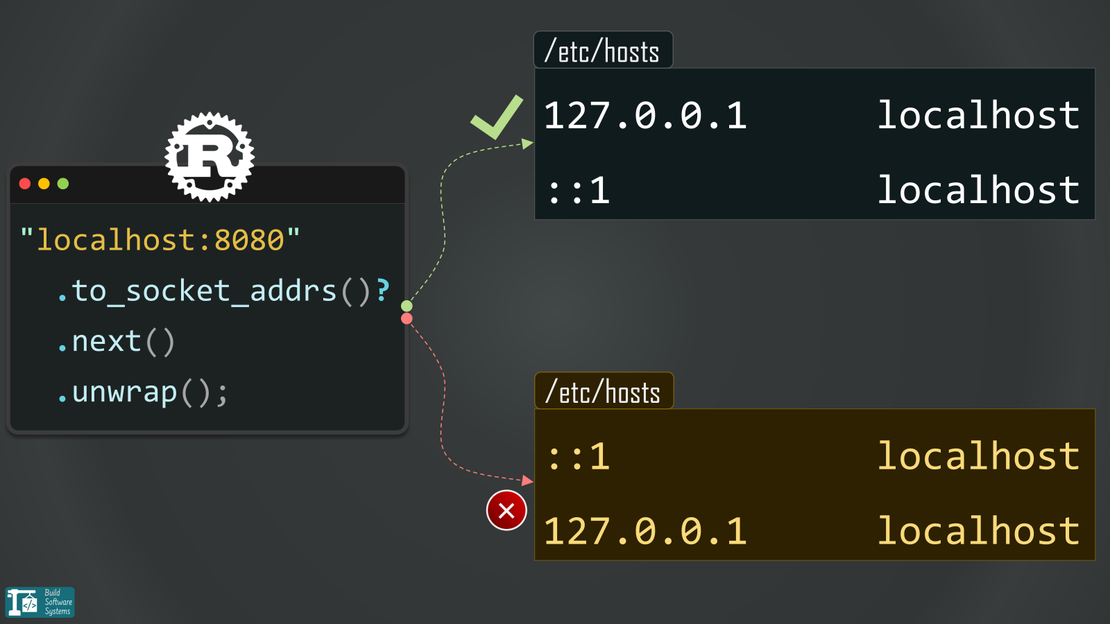

J’ai rencontré ce cas lorsque localhost se résolvait en ::1 alors que le serveur était bindé sur 0.0.0.0. Familles d’adresses différentes — aucune connexion. J’ai documenté le débogage ici : this IPv4/IPv6 mismatch post.

Warning

Faites attention au comportement dual stack lorsque vous écrivez du code réseau multiplateforme. Des hypothèses sur le wildcard binding peuvent provoquer des bugs subtils — ou une exposition involontaire.

Comportement subtil : wildcard vs binding spécifique

Si vous liez une socket à une IP spécifique (par exemple 192.168.1.10:8080) et une autre socket à l’adresse wildcard (0.0.0.0:8080), le binding spécifique est prioritaire pour le trafic destiné à cette IP.

Autrement dit :

- Le trafic vers

192.168.1.10:8080est dirigé vers la socket liée spécifiquement. - Le trafic vers les autres IP locales sur le port

8080est dirigé vers la socket wildcard.

Le wildcard ne « remplace » pas les bindings spécifiques — il comble les vides.

Ce comportement fait partie du fonctionnement interne du noyau lors du socket lookup et explique pourquoi certains conflits de binding ne se comportent pas comme prévu.

Risque de sécurité : pourquoi 0.0.0.0 / :: peut être dangereux

Par expérience, j’ai vu des développeurs — moi compris — exposer involontairement des services en se bindant sur 0.0.0.0. C’est comme laisser toutes les portes ouvertes : pratique en test, risqué en production.

Si votre serveur possède une IP publique, tout service lié à 0.0.0.0 (IPv4) ou :: (IPv6) devient immédiatement accessible depuis le réseau — y compris Internet — si les pare-feu ne sont pas configurés correctement.

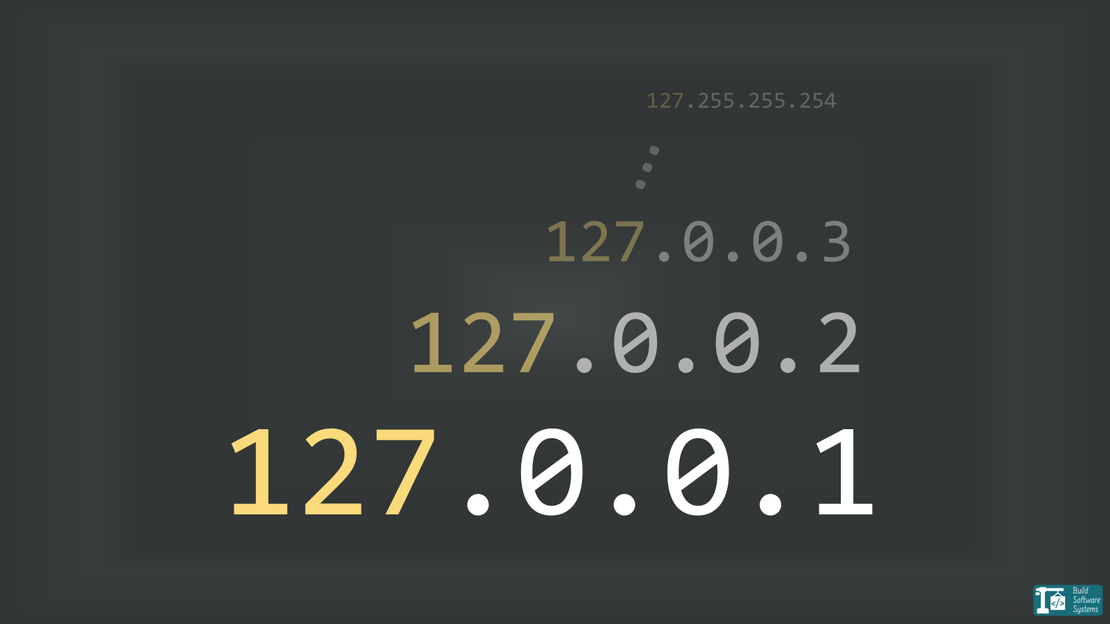

Règle d’or : liez toujours l’IP la plus restrictive possible.

- Local uniquement (bases de données, API internes) : Liez à

127.0.0.1— ou à l’une des 16 millions d’adresses loopback — (IPv4) ou::1(loopback IPv6). Cela garantit que le service est physiquement inaccessible depuis l’extérieur de la machine. - Réseau privé : Liez à votre IP LAN interne (par exemple

10.0.0.5). - Serveurs web publics : Liez de manière volontaire — soit à votre IP publique, soit à

0.0.0.0avec des règles de pare-feu adaptées.

Il existe des cas légitimes où se binder sur 0.0.0.0 (ou ::) est nécessaire.

Dans des environnements conteneurisés ou orchestrés (par exemple, Kubernetes), les adresses IP peuvent être attribuées dynamiquement.

Un processus ne connaît souvent pas à l’avance l’adresse exacte qu’il recevra.

Dans ces situations, le wildcard garantit que le service écoutera sur l’IP attribuée à l’exécution — tandis que les politiques réseau et les pare-feu contrôlent l’exposition.

La distinction importante est la suivante : le wildcard binding n’est pas intrinsèquement dangereux — l’exposition non contrôlée l’est.

En liant de manière réfléchie et en combinant cela avec des contrôles réseau appropriés, vous conservez la flexibilité sans compromettre la sécurité.

Connect : Initier la connexion

Quand votre client (comme un navigateur) appelle « connect », le système effectue une allocation de port éphémère.

Vous ne choisissez généralement pas votre port source lorsque vous vous connectez à une base de données. Le système sélectionne un port source élevé dans sa plage de ports éphémères (par exemple 32768–60999 sur beaucoup de systèmes Linux).

1user@host:~$ cat /proc/sys/net/ipv4/ip_local_port_range

232768 60999

3user@host:~/

Ce port source complète le 5-tuple et rend votre connexion sortante unique.

Le flux :

- Client : « Connecte-toi à

1.2.3.4:80. » - Système : « J’utilise ton IP locale

192.168.1.5et le port local49152. » - La socket :

192.168.1.5:49152↔1.2.3.4:80

Comment le système gère le trafic entrant

Quand un paquet arrive sur votre carte réseau, le système effectue une recherche ultra rapide dans sa table des sockets :

- Pour les connexions établies, il compare le 5-tuple complet.

- Pour les nouvelles connexions TCP (SYN), il recherche une socket en écoute selon :

- IP de destination

- Port de destination

- Protocole de transport

- Famille d’adresses

- S’il n’y a pas de correspondance IP exacte, il examine les sockets liées à l’adresse wildcard (

0.0.0.0ou::). - Si rien ne correspond, il renvoie un TCP RST (connexion refusée) ou ignore le paquet (UDP, souvent avec un ICMP Port Unreachable).

Résumé

Si vous ne retenez qu’une chose : le système d’exploitation ne se base pas uniquement sur les ports — il se base sur le tuple complet.

- Bind concerne les sockets en écoute. Il réserve une combinaison (IP, port).

- Connect concerne les appelants. Il crée un chemin unique en utilisant un port source éphémère attribué automatiquement, sélectionné par le système d’exploitation dans sa plage configurée.

- Le Tuple fait foi. Plusieurs connexions peuvent partager la même IP et le même port de destination — tant que le 5-tuple complet reste unique.

Si cela clarifie un point qui vous semblait flou, je publie régulièrement des analyses techniques détaillées dans ce style.

Bulletin d'information

Abonnez-vous à notre bulletin d'information et restez informé(e).

Pour aller plus loin

- Beej’s Guide to Network Programming — Une introduction pratique et concrète à la programmation réseau avec les sockets.

- RFC 793 (TCP) — La spécification originale qui définit le fonctionnement des connexions TCP.